Casa dos Resumos

![]()

o Nmap divide as portas em seis estados:

- Backtrack - Detectando Sistemas Ativos Na Rede - Parte 1

Nesta postagem estarei apresentando comandos simples no qual apresento as maneiras usadas no back track para encontrar sistemas ativos na rede. GenlistUma programa que retorna uma lista de hosts ativos que respondem a um ping "sonda". Parâmetros: -S...

- Conceitos Básicos - Tecnologia Da Informação

conceitos básicos para não acontecer como na charge. Autenticação Mecanismo que tem o objetivo de garantir que usuários de algum tipo de sistema se identifiquem, autenticando-o e confirmando sua identidade. Nos sistemas com controle...

- Protocolos De Comunicação De Redes Baseadas Em Tcp/ip

Uma das grandes vantagens do TCP/IP em relação a outros protocolos existentes é que ele é roteavel, criado pensando em grandes redes e de longas distancias, onde pode haver vários caminhos para o dado atingir o receptor, a comparação...

- Identificação De Equipamentos De Rede E Suas Apliações

Para o funcionamento de um rede de computadores necessitamos alem de configurações adequadas, equipamentos do tipo: hub, switch, roteador, repetidor e etc.. Cada um tem suas particularidades e funções especificas em determinados...

- P2p - Peer-to-peer

Peer-to-peer (do inglês par-a-par ou simplesmente ponto-a-ponto, com sigla P2P) é uma arquitetura de redes de computadores onde cada um dos pontos ou nós da rede funciona tanto como cliente quanto como servidor, permitindo compartilhamentos de...

Casa dos Resumos

Nmap - Conceito | Instalação | Comandos Básicos

Nmap ( " Network Mapper " ) é uma ferramenta de código aberto para exploração de rede e auditoria de segurança. Projetado para escanear rapidamente grandes redes, embora ele funcione bem contra anfitriões individuais. Nmap utiliza pacotes IP brutos em novas formas para determinar quais hosts estão disponíveis na rede e quais serviços (nome e versão do aplicativo), sistemas operacionais (e versões de SO), que tipo de pacote filtros / firewalls estão em uso, e dezenas de outras características.

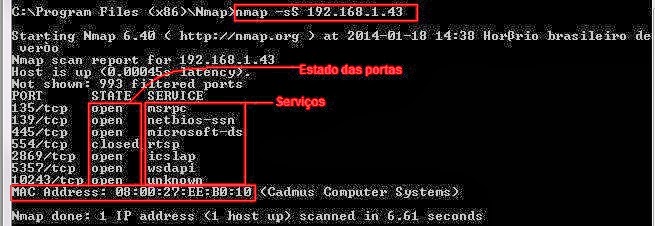

A saída do Nmap é uma lista de alvos escaneados, com informações adicionais sobre cada, dependendo das opções utilizadas. Chave entre que a informação é a " tabela de portas interessantes " . Essa tabela lista o número da porta eo protocolo, o nome do serviço eo estado.

Desenvolvido por Gordon Lyon o nmap responde algumas duvidas que surgem quando falamos em gerenciamento de redes de computadores. Tipo:

- Que computadores estão ligados na rede local?

- Que ips se encontram na rede?

- Qual o sistema operativo do alvo?

- Que portas tem o alvo abertas?

- Pesquisar por computadores ou serviços não autorizados na rede.

INSTALAÇÃO

- Windows: LINK!

- Em breve vídeo.!

- Linux: apt-get install nmap

- Em breve vídeo.!

Utilizando Nmap

Um dos primeiros passos em qualquer missão de reconhecimento de uma rede é reduzir um conjunto (às vezes enorme) de faixas de endereços IP, em uma lista de hosts ativos e interessantes.

- Ex: nmap [opção] [ip]

Opção:

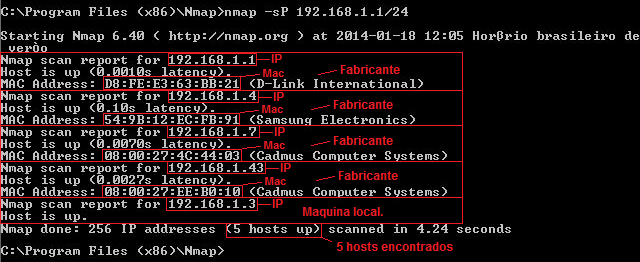

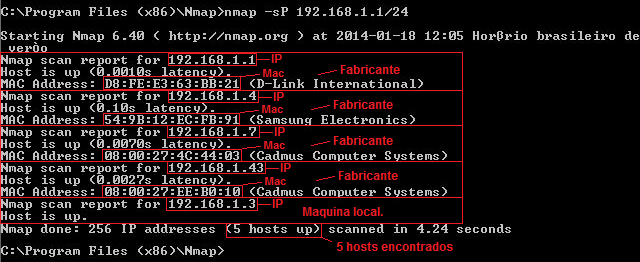

-sP(Scan usando Ping) :- Apresenta: IP, MAC, Fabricante e Qtd hosts

- Esta opção diz ao Nmap para somente executar um scan usando o ping (descoberta de hosts), e então mostrar os hosts disponíveis que responderam ao scan.

- Ex: nmap -sP 192.168.1.1/24

- Fundamentos do Escaneamento de Portas(Duvida)

o Nmap divide as portas em seis estados:- open: Uma aplicação está ativamente aceitando conexões TCP ou pacotes UDP nesta porta. Encontrar esse estado é freqüentemente o objetivo principal de um escaneamento de portas(Boa oportunidade!)

- closed: Uma porta fechada está acessível (ela recebe e responde a pacotes de sondagens do Nmap), mas não há nenhuma aplicação ouvindo nela.

- filtered: O Nmap não consegue determinar se a porta está aberta porque uma filtragem de pacotes impede que as sondagens alcancem a porta.

- unfiltered: O estado não-filtrado significa que uma porta está acessível, mas que o Nmap é incapaz de determinar se ela está aberta ou fechada.

- open|filtered: O Nmap coloca portas neste estado quando é incapaz de determinar se uma porta está aberta ou filtrada.

- closed|filtered: Este estado é usado quando o Nmap é incapaz de determinar se uma porta está fechada ou filtrada.

IMPORTANTE

Se a porta não estiver mais ativa (desligada), a porta é configurada como Unknown no

campo papel e com estado discarding. Seus timers são desativados e suas informações

armazenadas no PPV são apagadas, retornando aos valores padrão iniciais.

Opção:

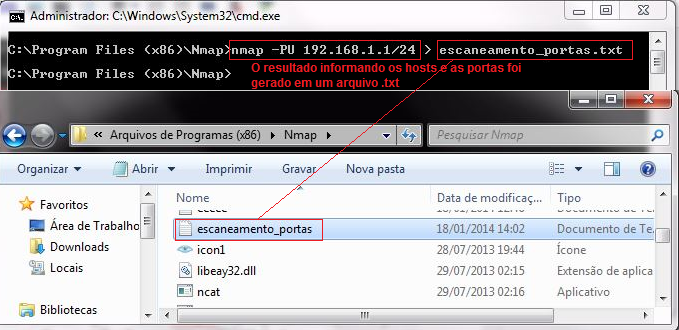

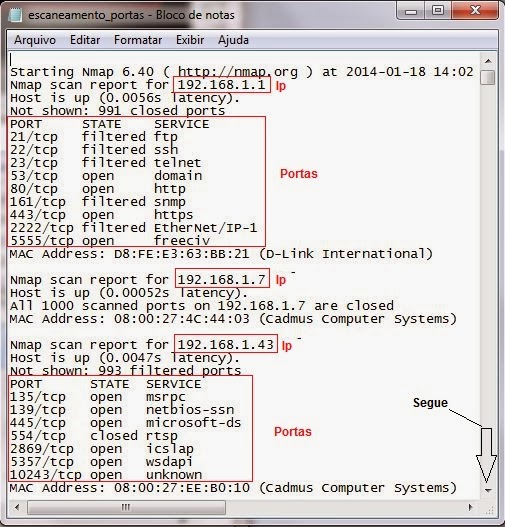

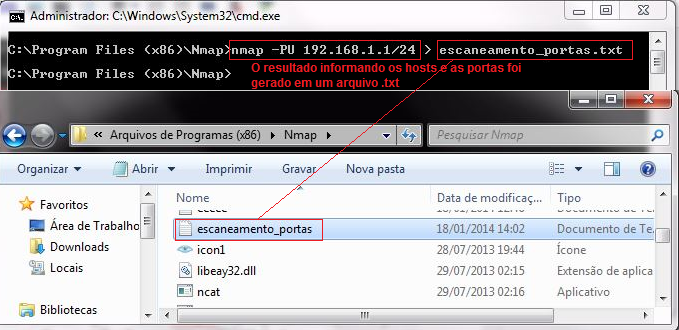

-PU [listadeportas](Ping usando UDP)- Envia um pacote UDP vazio para as portas informadas. Se nenhuma porta for especificada, o padrão é 31338. Ao bater contra uma porta fechada na máquina-alvo, a sondagem UDP deve causar um pacote ICMP de porta inalcançável como resposta. Isso diz ao Nmap que a máquina está ativa e disponível.

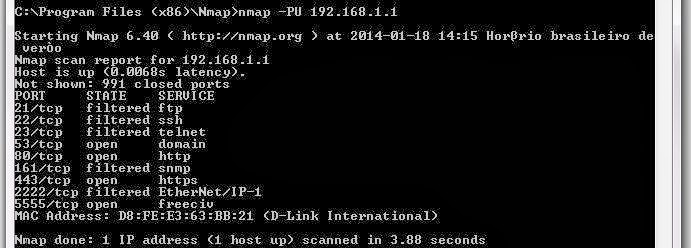

Se quiser saber as portas de determinado endereço IP sem mapear a rede inteira, basta digitar o ip da maquina.

- Ex: nmap -PU [IP]

Opção:

-sS(scan TCP SYN)- O scan SYN é a opção de scan padrão e mais popular por boas razões. Pode ser executada rapidamente, escaneando milhares de portas por segundo em uma rede rápida, não bloqueada por firewalls intrusivos. Também permite uma diferenciação limpa e confiável entre os estados: aberto, fechado e filtrado.

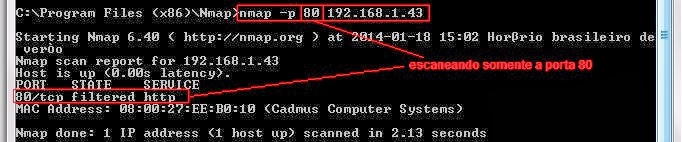

Especificação de Portas e Ordem de Scan

-p <faixa de portas>(Escaneia apenas as portas especificadas):- Esta opção especifica quais portas que você deseja escanear e prevalece sobre o padrão.

- Ex: escanear a porta 80 de todos os hosts da rede

Extra:

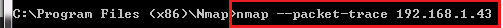

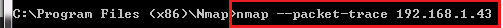

- nmap --packet-trace [IP] = Mostra todos os pacotes enviados e recebidos

- nmap -- top-ports 10 [IP]:

- Analisa as portas mais comuns

- nmap -p22 10.0.0.0/24:

- Ira procurar na rede os hosts com a porta 22 aberta.

- nmap -p U:53,111,137,T:21-25,80,139,8080 10.0.0.0/24:

- Irá escanear apenas as portas UDP 53,111 e 137 e as TCP de 21 á 25,80,139,8080

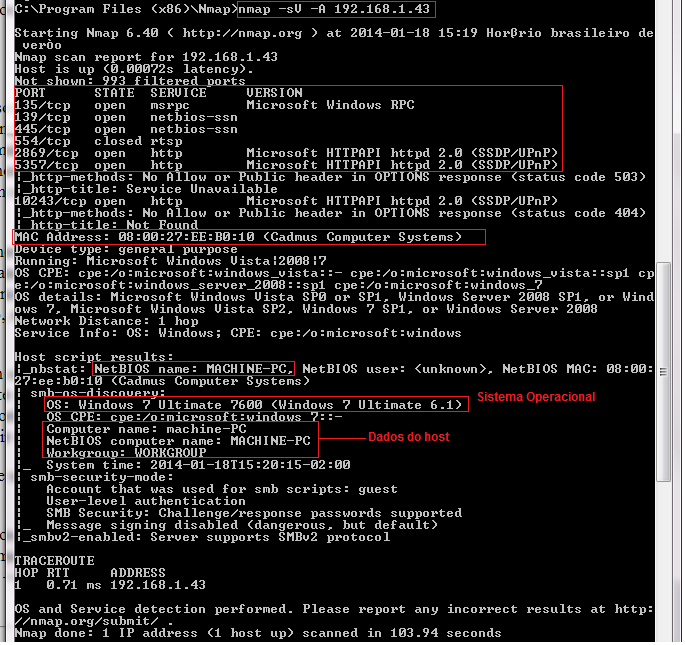

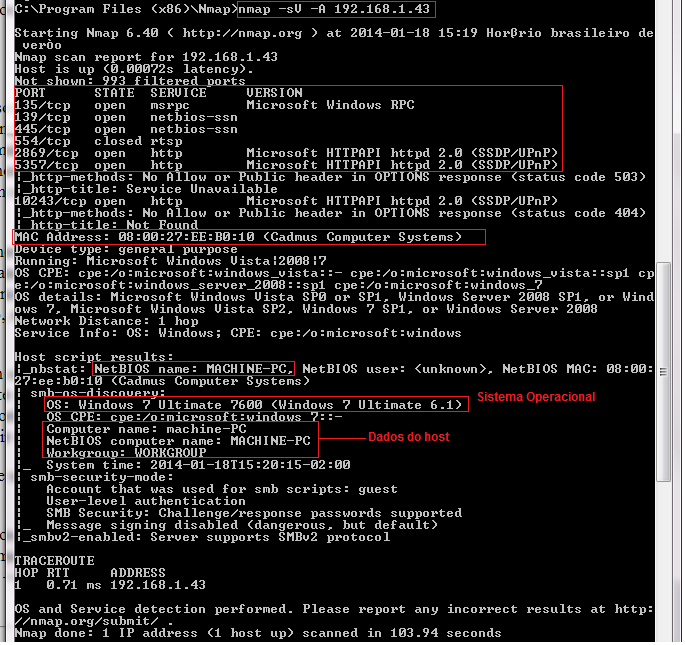

Detecção de Serviço e Versão

Opção:

- -O: Detecção S.O.

-sV(detecção de versão)- Habilita a detecção de versão. Alternativamente, você pode usar a opção

-Apara habilitar tanto a detecção de S.O. como a detecção de versão.

Evitando e enganando o Firewall/IDS(clique aqui)

opção:

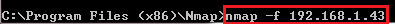

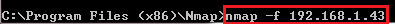

-f(fragmenta os pacotes);--mtu(usando a MTU especificada):- A opção

-ffaz com que o scan solicitado (incluindo scans usando ping) utilize pequenos pacotes IP fragmentados(mais rápido). A idéia é dividir o cabeçalho TCP em diversos pacotes para tornar mais difícil para os filtros de pacotes, os sistemas de detecção de intrusão, e outros aborrecimentos, detectar o que você está fazendo.

IMPORTANTE:

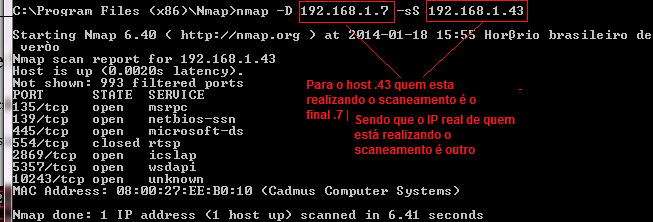

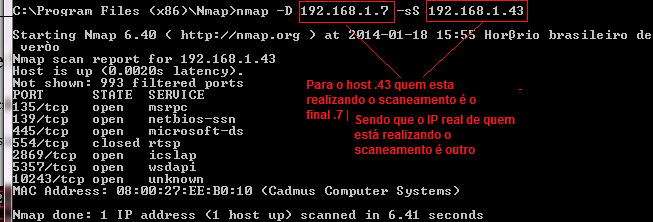

-D Use endereços Decoy:

O alvo pensa que ta sendo sendo analisado por varias maquinas, com isso dificulta determinar a partir de qual sistema exploração. Duas opções que podem ser utilizados neste tipo de análise:

opções

- nmap -D 10 [ip_alvo]; Gera um Ips automático.

- nmap -D IP-1, IP-2, IP-3 [Ip_alvo]

- nmap -v -sT -PN --spoof-mac 0 [ip] :

- Analisa com o endereço MAC alterado.

Fonte:

Fonte 01

Fonte 02

Fonte 03

loading...

- Backtrack - Detectando Sistemas Ativos Na Rede - Parte 1

Nesta postagem estarei apresentando comandos simples no qual apresento as maneiras usadas no back track para encontrar sistemas ativos na rede. GenlistUma programa que retorna uma lista de hosts ativos que respondem a um ping "sonda". Parâmetros: -S...

- Conceitos Básicos - Tecnologia Da Informação

conceitos básicos para não acontecer como na charge. Autenticação Mecanismo que tem o objetivo de garantir que usuários de algum tipo de sistema se identifiquem, autenticando-o e confirmando sua identidade. Nos sistemas com controle...

- Protocolos De Comunicação De Redes Baseadas Em Tcp/ip

Uma das grandes vantagens do TCP/IP em relação a outros protocolos existentes é que ele é roteavel, criado pensando em grandes redes e de longas distancias, onde pode haver vários caminhos para o dado atingir o receptor, a comparação...

- Identificação De Equipamentos De Rede E Suas Apliações

Para o funcionamento de um rede de computadores necessitamos alem de configurações adequadas, equipamentos do tipo: hub, switch, roteador, repetidor e etc.. Cada um tem suas particularidades e funções especificas em determinados...

- P2p - Peer-to-peer

Peer-to-peer (do inglês par-a-par ou simplesmente ponto-a-ponto, com sigla P2P) é uma arquitetura de redes de computadores onde cada um dos pontos ou nós da rede funciona tanto como cliente quanto como servidor, permitindo compartilhamentos de...