Casa dos Resumos

Cabeamento estruturado

- Conceitos Básicos - Tecnologia Da Informação

conceitos básicos para não acontecer como na charge. Autenticação Mecanismo que tem o objetivo de garantir que usuários de algum tipo de sistema se identifiquem, autenticando-o e confirmando sua identidade. Nos sistemas com controle...

- Protocolos De Comunicação De Redes Baseadas Em Tcp/ip

Uma das grandes vantagens do TCP/IP em relação a outros protocolos existentes é que ele é roteavel, criado pensando em grandes redes e de longas distancias, onde pode haver vários caminhos para o dado atingir o receptor, a comparação...

- Topologia De Redes Locais E Padrões De Comunicação De Redes Ethernet

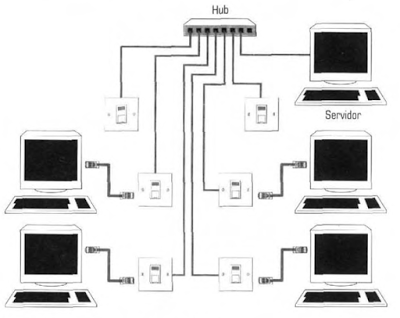

TOPOLOGIA DE REDES Podemos definir como a maneira como as estações de trabalhos se distribuem e se conectam na rede. A topologia física esta diretamente ligada ao layout da rede, mostrando como os nós (computadores) estão distribuídos,...

- Identificação De Equipamentos De Rede E Suas Apliações

Para o funcionamento de um rede de computadores necessitamos alem de configurações adequadas, equipamentos do tipo: hub, switch, roteador, repetidor e etc.. Cada um tem suas particularidades e funções especificas em determinados...

- P2p - Peer-to-peer

Peer-to-peer (do inglês par-a-par ou simplesmente ponto-a-ponto, com sigla P2P) é uma arquitetura de redes de computadores onde cada um dos pontos ou nós da rede funciona tanto como cliente quanto como servidor, permitindo compartilhamentos de...

Casa dos Resumos

Projeto de cabeamento estruturado para redes locais e redes wireless

Cabeamento estruturado

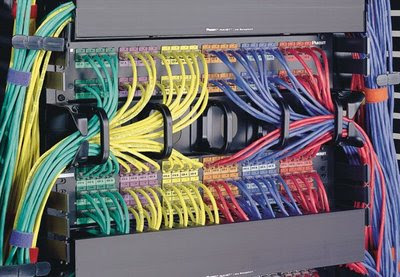

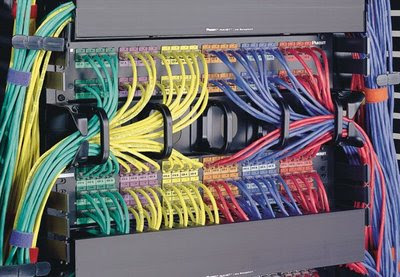

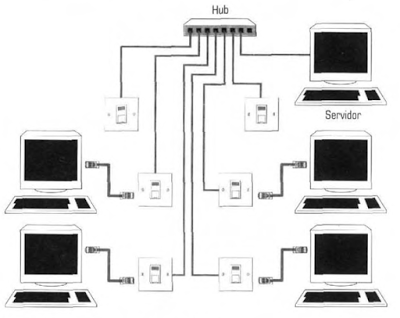

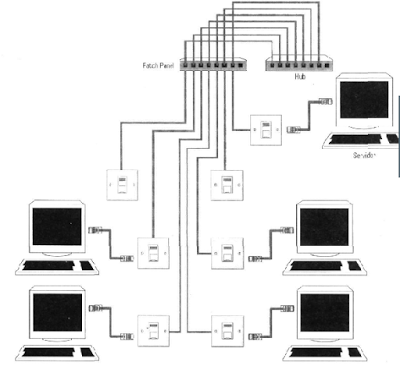

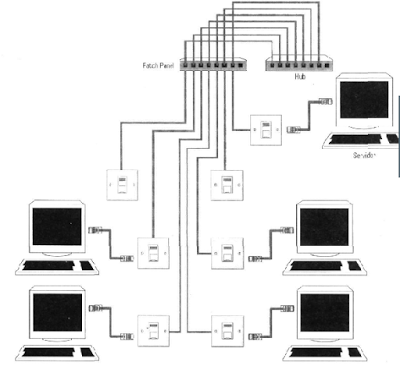

A ideologia do cabeamento estruturado é fornecer ao ambiente de trabalha uma estrutura que facilite a instalação e remoção de equipamentos, agilizando todo o processo. Funciona semelhante a uma instalação elétrica com tomadas em lugares pré-definidos, os micros ao invés de se conectar diretamente ao hub ou switch se conectam em tomadas.

Alem do uso de tomadas, o sistema utiliza um concentrador de cabos chamados patch panel(painel de conexão). Então ao invés dos cabos se conectarem diretamente ao hub eles se conectam ao patch panel e depois ao hub, tornando o patch panel um grande concentrador de tomadas.

As portas do patch panel também se conectam entra si, aumentando a capacidade de conexão da rede.

Lembrando:

- Patch panel é um sistema passivo que não possui nenhum sistema elétrico. Composto somente de conectores.

- O Cabo que conecta os patch panel uns aos outros também é chamado de : patch cord.

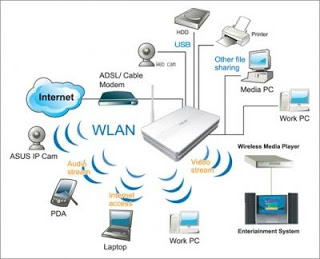

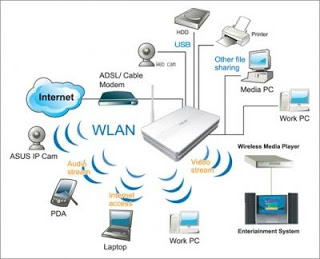

Redes Wireless

Conhecidas como WLAN as redes wireless seguem a especificação IEEE na serie 802.11 e utilizam sinais de radio para a comunicação o tao falado WI-FI 802.11b

Existe duas formas básicas de comunicação:

- Modo Ad-Hoc: permite que maquinas se comuniquem diretamente sem a necessidade de um concentrador.

- Modo infra-estrutura: Mais encontrado, utiliza um concentrador de acesso(Access Point ou AP) que disponibiliza o sinal.

Nesse modo se deve ter cuidados adicionais, pois qualquer equipamento que consiga captar o sinal poderá se conectar a rede. É importante utilizar algum protocolo de segurança, os mais utilizados são:

- WEP - Wired Equivalent Privacy: o objetivo do uso do WEP é garantir a confidencialidade e a integridade das informações na rede Wireless. É o protoloco original de autenticação e criptografia definido pelo IEEE 802.11, sua chave varia de 40 e 128 bits (opcional). Possui um vetor de inicialização de 24 bits e é transmitido em texto claro, isso diminui consideravelmente a força do algoritmo. Existem ferramentas que ficam capturando os vetores de inicialização dos quadros e dessa forma conseguem decifrar a chave. Utiliza o protocolo RC4 para cifrar os dados.

AS chaves são configuradas manualmente nos pontos de acesso e seus clientes, não existe uma gerência de chaves. - TKIP - Temporal Key Integrity Protocol: foi criado com o propósito de contornar os problemas do WEP. Usa chave de 128 bits, o vetor de incialização é 48 bits e também utiliza o protocolo RC4 para cifrar os dados. Utiliza uma chave por pacote (per-packet key mixing). Cada estação combina a sua chave com seu endereço MAC para criar uma chave de criptografia que é única. A chave compartilhada entre o ponto de acesso e os clientes wireless são trocadas periodicamente. Esse é o motivo pela qual falamos que o TKIP utiliza chaves dinâmicas de criptografia. Dessa forma fica mais difícil para um atacante quebrar a chave, mesmo que ele consiga, a vida útil da chave será pequena.

- WPA - Wi-Fi Protected Access: Em 2001 a IEEE começou o desenvolvimento do padrão IEEE 802.11i com intuito de prover maior segurança em redes Wireless. Em 2002 a Wi-Fi Alliance optou por usar o que já estava pronto desse padrão, nesse momento ainda não estava completo o IEEE 802.11i. Assim sugiu o WPA que representa o pre-IEEE 802.11i. O WPA utiliza o TKIP para criptografia dos dados e padrão 802.1x(EAP) para autenticação. A autenticação ocorre com uma chave compartilhada, parecido com o WEP. Depois que acontece a autenticação deriva-se outra chave para a criptografia dos quadros.

- WPA2 ou IEEE 802.11i: podemos considerar o estado da arte em segurança para redes Wireless. Agregou vários itens do WPA, como o uso do IEEE 802.1x/EAP e adicionou novidades, como a utilização do algoritmo forte de criptografia, o AES (Advanced Encryption Standard).

Fonte 01

Tanenbaum, Andrew. Redes de Computadores Curso Completo. Campus, 2003.

loading...

- Conceitos Básicos - Tecnologia Da Informação

conceitos básicos para não acontecer como na charge. Autenticação Mecanismo que tem o objetivo de garantir que usuários de algum tipo de sistema se identifiquem, autenticando-o e confirmando sua identidade. Nos sistemas com controle...

- Protocolos De Comunicação De Redes Baseadas Em Tcp/ip

Uma das grandes vantagens do TCP/IP em relação a outros protocolos existentes é que ele é roteavel, criado pensando em grandes redes e de longas distancias, onde pode haver vários caminhos para o dado atingir o receptor, a comparação...

- Topologia De Redes Locais E Padrões De Comunicação De Redes Ethernet

TOPOLOGIA DE REDES Podemos definir como a maneira como as estações de trabalhos se distribuem e se conectam na rede. A topologia física esta diretamente ligada ao layout da rede, mostrando como os nós (computadores) estão distribuídos,...

- Identificação De Equipamentos De Rede E Suas Apliações

Para o funcionamento de um rede de computadores necessitamos alem de configurações adequadas, equipamentos do tipo: hub, switch, roteador, repetidor e etc.. Cada um tem suas particularidades e funções especificas em determinados...

- P2p - Peer-to-peer

Peer-to-peer (do inglês par-a-par ou simplesmente ponto-a-ponto, com sigla P2P) é uma arquitetura de redes de computadores onde cada um dos pontos ou nós da rede funciona tanto como cliente quanto como servidor, permitindo compartilhamentos de...